728x90

문제를 보겠습니다.

주어진 파일을 다운로드 받아서 열어보니까 qwer.jpg 파일을 볼 수 있었습니다.

추측을 해본 결과 qwer.jpg 파일을 가지고 플래그 값을 찾는 형식인 것 같습니다. 그림의 형태로 보아 오뚜기 인형같이 큰거안에 작은게 들어있는 형식인 것 같아서 혹시나 하는 마음에 jpg 파일을 hxd 에디터로 열어서 jpg 푸터 시그니처인 FF D9를 입력해봤습니다.

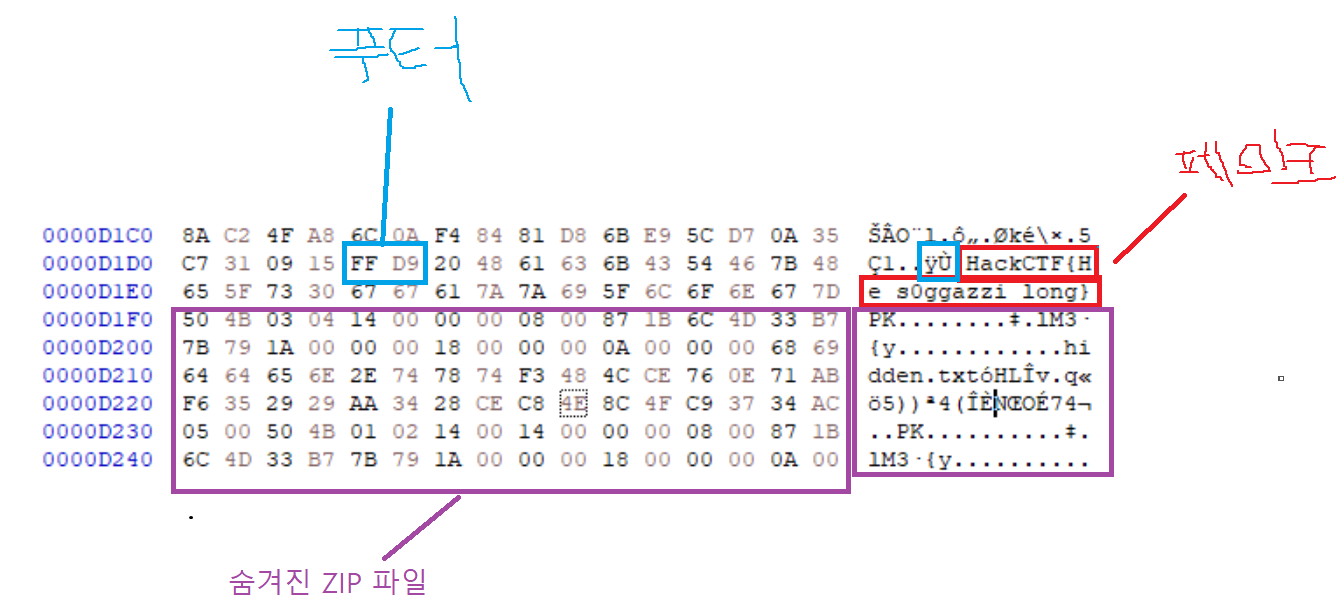

입력 결과 다음과 같이 나왔습니다.

그림을 보시면, 푸터 시그니처 뒤에 가짜 플래그와 그 뒤에 PK로 시작하는 ZIP 시그니처가 보여서 jpg안에 숨겨진 ZIP파일이 있음을 알 수 있었고, 카빙을 진행하여 zip 확장자로 만들어 주니까 플래그 값을 구할 수 있었습니다.

728x90

'CTF > HackCTF' 카테고리의 다른 글

| [Forensic] 나는 해귀다 (0) | 2022.03.29 |

|---|---|

| [Forensic] 세상에서 잊혀진 날 찾아줘 (0) | 2022.03.29 |

| [Forensic] Secret Document (0) | 2022.03.29 |

| [Forensic] Question? (0) | 2022.03.29 |

| [Forensic] Welcome_Forensics (0) | 2022.03.29 |