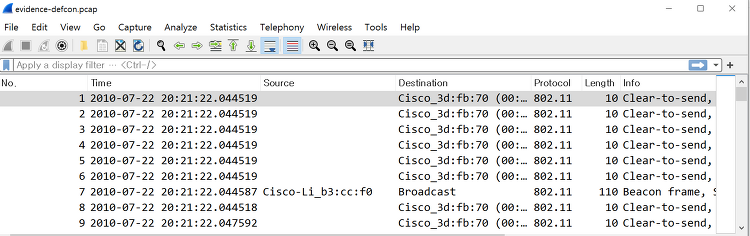

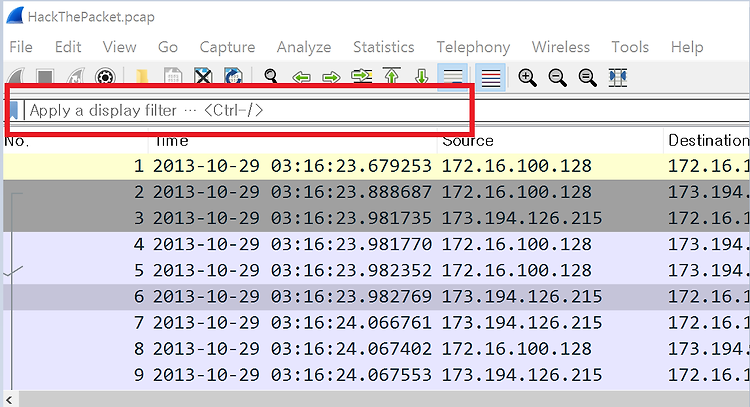

이번 시간에 분석해볼 패킷은 SANS Puzzle.pacp 파일입니다. 문제는 시나리오 기반으로 되어 있으며, 생각보다 쉽게 풀려서 글을 빠르게 쓰도록 하겠습니다. 더보기 [ 시나리오 ] Ann’s과 친구는 메신저로 중요한 음식의 비밀 레시피를 주고 받았다. 우리가 획득한 패킷을 분석하여 해당 레시피가 무엇인지 획득하고 다음과 같은 물음에 답변하여라. [ 문제 ] 1. Ann's의 친구의 메신저 이름은 무엇인가? 2. 캡쳐된 메신저 대화 중 첫번째 대화는 무엇인가? 3. Ann's가 보낸 파일의 이름은 무엇인가? 4. 당신이 추출하고자 하는 파일의 시그니처는 무엇인가? 5. 파일의 MD5 해쉬 값은 무엇인가? 6. 파일 안에는 어떤 내용이 들어있는가? 바로 문제를 풀어보도록 하겠습니다. 먼저, 와이어샤크..