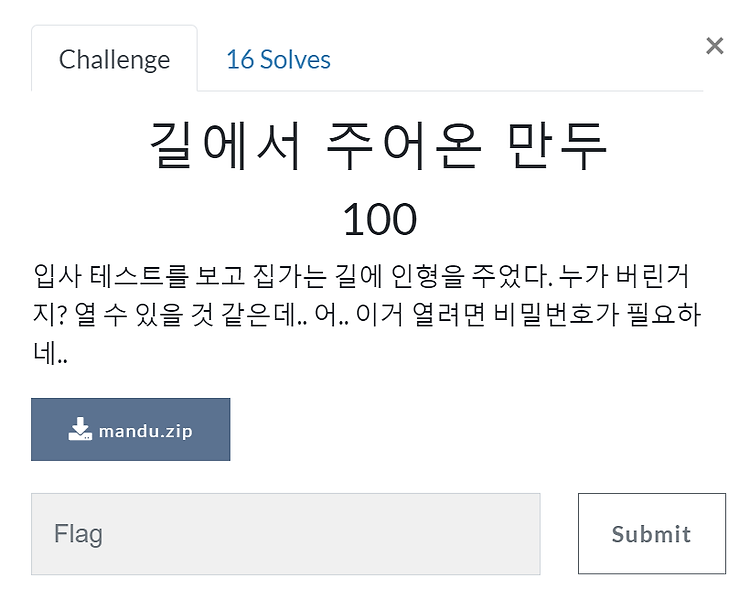

이번 시간에는 N0Named CTF 워게임 사이트에 있는 Forensic Season1 A에 있는 문제 중 길에서 주어온 만두를 풀어보겠습니다. 일단 문제를 봅시다. zip파일이 하나 주어지는데요, 다운 받아봅시다. 다운을 받았으면 압축을 바로 풀어봅시다. 압축 파일안에 png파일과 readme.txt 파일이 들어있네요?? 일단 텍스트 파일인 readme.txt파일을 열어 봅시다. 엥..? 아까 우리가 다운을 받았던 문제와 똑같은 텍스트가 있으니 불필요한 파일인걸 알 수 있습니다. 그럼 사진을 열어보겠습니다. 왠 오뚜기 같이 생긴 사진이 있네요..? 근데 flag값이 존재하지 않으니 바로 hxd에디터로 열어보겠습니다. 확장자가 png파일이였으니까 헤더 시그니처와 푸터 시그니처를 한번 살펴 봅시다. png..