이번에 리뷰해 볼 논문은 서울대학교 융합과학기술 대학원에서 2018년에 투고된 웹 브라우저의 포렌식 분석 기법 비교 연구라는 논문이다.

논문의 원본은 다음 링크로 가면 볼 수 있습니다.

https://s-space.snu.ac.kr/handle/10371/142264

본 논문의 리뷰 작성 이전에, 모든 실습 내용을 다루지 않는 점을 양해 부탁드립니다.

Abstract

웹 브라우저는 사람과 인터넷을 연결해주는 매개체이며, 웹 브라우저를 통해서 할 수있는 인터넷 주 활동인 커뮤니케이션, 이메일, 게임, 정보 공유 등 이용할 수 있는 서비스가 다양하다. 현재 우리는 자율주행자동차와 같은 IOT(사물인터넷)가 일상화가 되어있으며, 실생활과 사이버 생활의 경계가 모호해지는 24시간 인터넷 속 세상에서 살게 될 것이다.

이처럼 인터넷 세상에서 살아가는 현재 범죄자들 역시 인터넷 세상에서 방법을 모의하고, 인터넷으로부터 완전범죄를 위한 정보를 얻는다. 과거에는 아날로그 현장 즉, 사람이 잘 다니지 않는 한적한 곳에서 범죄가 일어났으나, 지금은 인터넷 세상이 범죄 현장인 것이다. 이러한 범죄현장을 압수.수색 하기 위한 디지털 포렌식 기술은 계속 발전하고 있으나, 이와 동시에 범죄자들이 사용하는 안티 포렌식 기술도 발전하고 있고, 불행하게도 안티 포렌식에 대한 정보와 기술은 인터넷에서 쉽게 얻을 수 있습니다. 하지만 디지털 기술의 발전이 범죄자들에게 유리하지만은 않고, 인터넷 상에서 자신의 행위를 남기지 않기 위한 행동 역시 어디에선가 기록되고 있다는 사실을 간과할 수 없기 때문이다.

이와 같이 범죄자들이 인터넷 세상에 남겨놓은 범죄 행위에 대한 증거인 웹 브라우저 아티팩트를 찾아 분석하는 것은 범죄자들의 행동을 추적하고, 그 증거를 토대로 범죄자의 범죄 혐의 유무를 밝히는데 매우 중요하다. 그러므로 웹 아티팩트를 분석하기 위한 디지털 포렌식 기술은 범죄행위의 증거를 찾기 위해 포렌식 수사관들이 습득하고 있어야 하는 기술이다.

본 논문에서는 자주 사용하는 웹 브라우저(Microsoft Edge, Google Chrome, Naver Whale, Tor)에 대해 남겨지는 웹 아티팩트가 무엇이고, 어디에 어떤 정보가 남겨지는 지를 찾아 비교 분석하였다.

1. Introduction

일반적으로 우리가 하루에 사이버 공간을 이용하는 횟수를 세어보면, 일상생활 중 가장 많은 비중을 차지하고 있고, 이는 우리가 살아감에 있어 매우 중요한 일부임을 알 수 있었다. 사람들은 인터넷으로부터 많은 필요한 정보를 얻으며, 이 정보 또한 아주 쉽게 얻을 수 있다.

이러한 인터넷 세상으로 통하게 해주는 웹 브라우저는 컴퓨터나 모바일에 설치되어 사용자가 많은 정보를 이용할 수 있게 해주는 기능을 제공하는 동시에 사용자가 인터넷 세상에서 행한 대부분의 활동 정보들을 저장하고 있다. 그 정보는 사용자가 다운받은 파일, 저장한 이미지 파일, 방문했던 웹 사이트 주소, 사용한 이메일, 쿠키 정보 등 사용자의 웹 활동과 관련된 정보이고, 이 정보들은 사용자가 사용한 디바이스에 저장된다.

사람들은 웹 브라우저를 통해 웹 세상에서 필요한 정보를 얻어가는 반면, 소수의 사람들이 익명성을 악용하여 다른 사용자들을 상대로 범죄를 저지르기도 한다. 인터넷을 이용하는 횟수가 늘어나는 만큼 범죄행위에 대한 피해자와 가해자가 늘어나고 있다. 이런 범죄행위들의 흔적을 찾기 위해 웹 브라우저의 History, Cookies, Cache, Download Files 등 웹 브라우저 생성 파일을 분석하는 것이 범죄행위에 대한 직접 증거 또는 정황 증거의 확보를 위해 매우 중요한 절차이다.

논문에서는 사용자들이 자주 사용하는 웹 브라우저를 4개로 축약하여 분석을 진행하였고, 각 브라우저마다 웹 활동 흔적이 저장되는 경로, 활동 내역 및 웹 브라우징 포렌식 수사에 대한 한계와 앞으로의 방향을 기술하였다.

2. Related research

웹 브라우저에 대한 디지털 포렌식 연구는 전 세계적으로 이루어졌다. 기존 연구를 확인해보면 웹 브라우저가 다양한 만큼 각 웹 브라우저가 사용자의 방문한 웹 사이트의 URL, 캐시 파일, 쿠키 파일, 다운로드 정보 등 웹 활동을 컴퓨터 내에 저장하는 위치 역시 서로 상이하다. 또한 웹 브라우저 사용자가 일반 모드가 아닌 시크릿 모드에서 웹 활동을 하는 경우, 브라우저마자 차이가 있지만 일반 모드처럼 많은 웹 정보가 컴퓨터에 저장되지 않는다는 것을 알 수 있다.

다양한 논문 결과에 의하면, 시크릿 모드를 분석하기 위해서는 pagefile.sys, $MFT, Unallocated space, memory dump를 분석해야 웹 활동의 흔적을 확인할 수 있었고, 이 마저도 브라우저마다 남겨진 아티팩트가 다르다는 것을 알 수 있다.

3. Web browser analysis settings

다양한 웹 브라우저 중 어떤 브라우저를 선택하여 분석할 것인가를 결정하는 것은 디지털 포렌식 수사 관점에서 매우 중요하다. 그래서 사람들이 많이 사용하는 웹 브라우저와 쉽게 접할 수 있는 브라우저, 범죄에 많이 이용되는 브라우저 등을 감안하여 분석할 웹 브라우저를 선택하였다.

먼저, 전 세계적으로 가장 많이 사용되는 Chrome Browser, Microsoft Edge를 택하였고 범죄에 많이 악용되고 있는 Tor Browser와 국내에서 많이 사용되는 Naver Whale 등 4가지의 브라우저를 선택하여 각 웹 브라우저 별 데이터 저장 위치와 디바이스에 남겨진 웹 아티팩트의 흔적을 찾아 분석하였다.

하지만 지금 선택한 4가지의 웹 브라우저가 자주 사용되고 있는 것이지 모두가 이 웹 브라우저를 사용할 것이라는 전제할 수 없다. 웹 브라우저 사용자가 소수이더라도 용의자가 사용하였다면 그것이 중요한 웹 브라우저가 되는 것이고 디지털 포렌식 수사관은 본 논문에서 다루지 않는 웹 브라우저의 분석 방법 역시 습득을 하는 것이 좋다.

3-1 테스트 환경 구축

웹 브라우저를 분석하기 위한 도구로는 다음과 같다.

3-2 범죄 시나리오 구성

범죄 시나리오는 본 논문을 참고하시고, Browser별 범죄 행위 및 죄명, 방문 URL 및 검색만 보겠습니다.

4. Normal Mode Forensics Analysis by Web Browser

4.1 [Microsoft Edge]

웹 브라우저를 일반모드로 사용했을 때, 브라우저마다 남기는 웹 활동의 경로 및 생성 파일을 확인해보겠습니다.

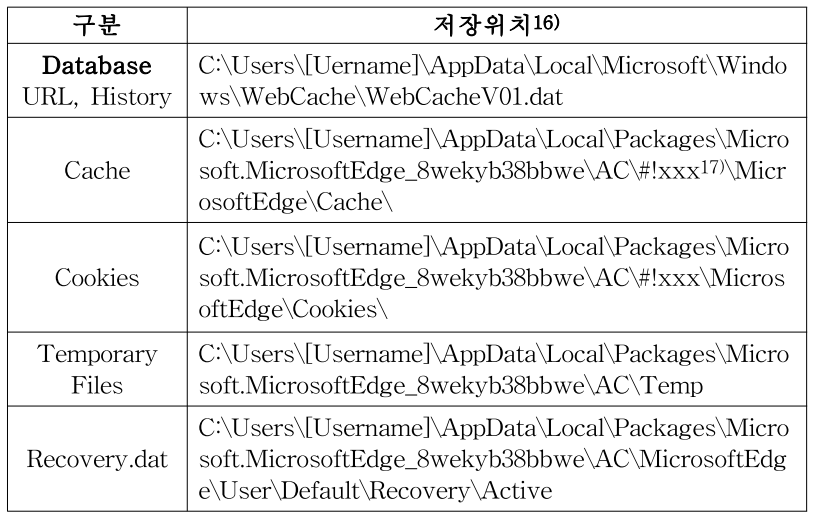

먼저, Microsoft에서 Internet Explorer의 뒤를 잇는 Microsoft Edge 브라우저를 출시하였고, Edge 브라우저의 웹 아티팩트 저장 위치는 기존 IE의 저장 위치에서 변경되었습니다.

Microsoft Edge Browser Artifact의 저장 위치는 다음과 같습니다.

WebCacheV01.dat 파일에는 인터넷 URL이나 검색어의 정보들을 찾을 수 있었다. 해당 파일은 웹 아티팩트의 실질적인 내용이 많이 존재하지는 않으나, 아티팩트가 저장되어 있는 주소에 대한 인덱스와 같다. 또한 Cache 파일처럼 History와 URL 정보를 저장하기 때문에 Cache 파일과 동일한 결과를 도출할 수도 있다.

Cache 파일에는 HTML 페이지, 검색어, 이미지 등 확인할 수 있는 웹 아티팩트가 각 폴더마다 중복되어 많이 남아있었다. Cache파일에 남아있는 아티팩트들은 Edge브라우저 아티팩트 저장 위치를 확인하여 Temp 폴더 내의 방문 사이트 URL과 recovery\Active\*.dat 파일에서 검색 흔적을 찾을 수 있었다.

Cookies 파일은 삭제되어 확인할 수 없었지만, 삭제된 쿠키파일들은 Lost 폴더 내에 존재함을 확인할 수 있었다.

현재 Microsoft Edge의 아티팩트 저장 위치는 많이 달라졌으며, 경로는 다음과 같다.

보시는것과 같이 모든 아티팩트가 WebCacheV01.dat 파일에 웹 활동 흔적들을 저장하게 됩니다.

WebCacheV01.dat는 보통의 방법으로는 파일을 복사 & 분석을 할 수 없습니다.

파일 수집 방법은 다음과 같습니다.

0. CMD를 관리자 권한으로 실행 시킵니다.

1. tasklist | find /i "taskhost"

- taskhost 관련된 프로세스를 검사합니다

2. taskkill /f /im "taskhost.exe" /t

- 프로세스를 종료 시킵니다.

3. xcopy /s /h /i /y "%Localappdata%\Microsoft\Windows\Webcache\*.dat" C:\

- WebCacheV01.dat을 복사합니다.

- xcopy는 WebCacheV01.dat 폴더가 숨김 파일이기 때문에 사용하는 명령어이고, "공유 위반"이라는 문구가 뜬다면, 컴퓨터를 재부팅 후 다시 작업을 하시면 됩니다.

4. esentutl /mh WebCacheV01.dat -> esentutl /p WebCacheV01.dat

- WebCacheV01.dat 파일이 강제로 복사가 된다면 Dirty상태 이기 때문에 clean상태로 고쳐줘야 합니다.

5. ESEViewer를 통해서 분석을 진행 하시면 됩니다.

4.2 [Google Chrome]

Google 사에서 출시한 프리웨어 웹 브라우저로, 세계적으로 유명한 웹 브라우저 입니다.

위 Edge 브라우저와는 다르게 Defalut Location에 웹 아티팩트가 저장되어 있습니다.

아티팩트 경로는 다음과 같습니다.

Defalut 폴더 안에는 대표적인 아티팩트 Cache, Cookie, History뿐 아니라 Visited Links, Current Session, Top Sites, Favicon, Current Tabs, Last Tabs, Preferences 등 다양한 아티팩트 파일들이 저장되어 있습니다.

4.3 [Naver Whale]

Naver Whale은 네이버에서 개발한 웹 브라우저이며, 네이버는 우리나라 포털사이트 검색엔진 점유율의 86%를 차지하였다. 이것을 기반으로 Whale 브라우저에 네이버 검색엔진 및 네이버 컨텐츠와의 최적화에 주력하였고 Whale 브라우저 사용량이 증가할 것임을 예상하고 Whale 브라우저가 범죄행위에 이용될 가능성이 커질 것을 대비하여 Whale 브라우저에 대한 웹 아티팩트 분석 또한 중요하다.

Naver Whale은 크로미움이라는 오픈소스를 기반으로 제작 되었고, 크로미움은 Chrome 브라우저의 소스 코드를 제공하기 위해 Google이 시작한 오픈소스 웹 브라우저 프로젝트이다. 크로미움 기반으로 만들어진 Naver Whale과 Chrome 브라우저의 웹 아티팩트 경로가 유사함을 알 수 있다. 아티팩트 경로는 다음과 같습니다.

4.4 [Tor Browser]

Tor 브라우저는 익명성을 보장하고 검열을 피할 수 있게 해주는 프리 소프트웨어이다. 다른 브라우저와는 달리 실행과 동시에 네트워크의 목적지까지 한 번에 통신하는 것이 아니라, node를 최소 3번 이상 거쳐서 실행이 되는 것이기 때문에 다른 브라우저보다 많이 느리지만 엄청난 익명성을 보장하기 때문에 범죄행위에 가장 많이 쓰인다고 해도 과언이 아니다.

Tor 브라우저는 다른 브라우저와는 달리 설치 시 웹 아티팩트가 저장되는 경로가 자동적으로 설정되는 것이 아니라 사용자가 원하는 곳에 웹 아티팩트를 저장할 폴더, 파일을 선택할 수 있게 되어있다. 이러한 이유 때문에 Tor 브라우저를 범죄자 들이 많이 사용을 하며, 웹 아티팩트의 경로가 정해진 것이 없어 포렌식 수사관 관점에서 많이 까다롭다. 그리고 다른 브라우저와는 달리 말 그대로 완벽에 가까운 익명성을 보장하기 때문에 웹 아티팩트가 파일 경로에서는 찾을 수 없음을 알 수 있었다.

4.5 일반 모드 포렌식 분석 결과 비교

지금까지 Edge, Chrome, Whale, Tor 브라우저가 각각 남겨놓은 웹 아티팩트를 찾아서 분석을 진행하였고, Tor를 제외한 모든 브라우저가 일반 모드에서 웹 활동 내용은 경로에 저장된 파일에서 모두 확인이 가능하였다. 이는 인터넷 활동 시 사용자의 웹 활동에 대한 정보가 디바이스의 하드디스크 드라이브에 저장된다는 의미이며, 포렌식 수사관 관점에서 웹 아티팩트를 찾기 매우 수월하다는 의미이기도 하다.

위와 같이 각 웹 브라우저의 일반 모드에서의 웹 활동은 Tor 브라우저를 제외하곤 모두 확인이 되었고, 인터넷 검색 결과 화면뿐 아니라 재생한 동영상까지 다시 재생할 수 있을 정도로 하드디스크에 남아 쉽게 확인되었습니다. 여기선 다루진 않았지만 북마크, 다운로드 기록, 로그 데이터 같이 중요한 데이터들도 확인이 가능 했습니다.

참고로 Edge 브라우저의 경로가 최근 몇년 동안 많이 바꼈습니다. 그래서 정확한 경로 자체를 설명을 드릴 수 없지만 논문 리뷰를 하면서 찾아본 결과 WebCacheV01.dat 도 있지만 크롬, 웨일과 같이 Microsoft\Edge\Default 의 경로에도 남아 있었습니다.

5. Secret Mode Forensics By Web Browser

시크릿 모드는 관공서나 도서관 등 공용 컴퓨터를 사용할 때 흔적을 남기지 않고 웹 서핑을 할 수 있게하며, 개인정보 보호를 위한 매우 중요한 기능이다. 하지만 유용한 기능은 불법적인 웹 활동을 하는 동안에도 흔적을 남기지 않아야 하는 범죄자들에게도 매우 훌륭한 기능이기 때문에 악용되는 것은 당연하다. 그러므로 디지털 포렌식 수사관에 있어 시크릿 모드 웹 브라우징 흔적은 범죄 혐의를 밝히기 위해선 반드시 찾아야하는 것이다.

시크릿 모드를 분석하기 위해서는 위에 제시한 웹 아티팩트 경로에서는 발견할 수 없었고, $MFT, Pagefile.sys, Hiberfil.sys, Unallocation space, Memdump를 통해서 찾을 수 있다. 각 파일에 대한 간략한 설명은 다음과 같다.

$MFT : NTFS 파일시스템에서 파일, 디렉터리를 관리하기 위한 구조(파일의 이름, 생성, 수정, 변경시간, 크기, 속성을 가짐)

Pagefile.sys : 기억장치에서 데이터 RAM 확장용으로 사용되는 하드디스크의 지정 영역(가상 메모리)

Hiberfil.sys : 사용자가 Windows에서 절전 모드를 활성화하기 직전 PC의 현재 메모리 데이터를 저장하는 시스템파일

Unallocation space : 비할당 영역

Memdump : 현재 메모리 상태를 파일화 시킨 하나의 덤프 파일

(단점, 컴퓨터가 종료 시 삭제되는 휘발성 데이터를 가진 RAM을 덤프 뜨는 것이기 때문에 거의 분석이 불가능)

5.1 [Microsoft Edge]

Edge 브라우저의 시크릿 모드에서는 하드디스크에 일부 웹 아티팩트가 저장되었다가 삭제된 흔적을 발견할 수 있었다.

$MFT에서는 프로그램 다운로드에 대한 시간정보, Unallocation space에서는 방문 사이트들의 URL과 InPrivate라는 문구를 같이 확인할 수 있었다. 즉, 비할당 영역에서는 시크릿 모드를 통해서 해당 사이트 URL에 들어갔음을 알 수 있었다. Pagefile.sys에서는 URL도 확인할 수 있었지만 검색어 흔적도 확인할 수 있었다. 단점이 있다면 유니코드로 표현되기 때문에 한글로 검색어를 입력했을 경우 unicode로 변환을 하여 확인을 하여야 한다. 마지막으로 메모리 덤프 파일에서는 나머지 파일에서 봤던 정보들 대부분을 확인할 수 있었습니다.

5.2 [Google Chrome]

Chrome 브라우저를 시크릿 모드로 활동을 하게 되면 Default 폴더를 대상으로 분석을 진행 한 결과, 웹 활동은 찾아볼 수 없었다. 마찬가지로 Edge와 같이 $MFT, Pagefile.sys, Unallocation space를 분석했으나 Edge와는 달리 데이터가 깨져 보였고, 메모리 덤프를 뜬 파일에서만 깨진 흔적이 아닌 정상적인 데이터를 볼 수 있었습니다. 정보는 URL과 이메일, 검색내용 등 대부분을 확인할 수 있었습니다.

5.3 [Naver Whale]

Whale 브라우저는 시크릿 모드에서 저장하지 않는 정보와 컴퓨터에 저장 되는 정보들을 남겨 줬습니다.

보시면, 북마크, ID & PW, 다운로드 목록은 컴퓨터에 저장되고, 방문기록, 쿠키, 자동완성, 임시파일은 저장되지 않는것을 볼 수 있습니다. 정보에 따라 다운로드 목록을 볼 수 있는 Default\Cache\data_1 파일에서 다운을 받기 위해 입력한 검색 흔적을 발견할 수 있었습니다. 그리고 마찬가지로 $MFT, Pagefile.sys, Unallocation space를 분석하였을 때, Pagefile.sys에는 웹 검색어의 일부를 남겨 실제 포렌식 수사관이 수사하기에는 조금 선별하기 힘들 것으로 보이며, $MFT와 Unallocation space에서는 다운로드 한 프로그램에 대한 흔적을 확인할 수 있었습니다. 이처럼 whale은 다운로드를 했던 기록들의 정보가 많이 담겨 있었으며 Memdupm 파일에서는 대부분의 흔적들을 다 찾을 수 있었습니다. 마찬가지로 한글로 입력을 하였다면 유니코드로 변환을 시켜야하기 때문에 조금 번거로울 수 있습니다.

5.4 [Tor Browser]

Tor 브라우저에서는 일반 모드에서도 보시다시피 흔적을 남기질 않습니다. 또한 다른 브라우저와는 달리 $MFT, Pagefile.sys, Unallocation space 파일에서도 찾아볼 수 없었습니다. 하지만 Memdump 파일에서는 대부분의 정보들을 찾을 수 있었습니다. 하지만 Tor 브라우저를 이용한 것인지는 바로 알 수 없었습니다.

5.5 시크릿 모드 포렌식 분석 결과 비교

지금까지 Edge, Chrome, Whale, Tor 브라우저가 각각 남겨놓은 웹 아티팩트를 찾아서 분석을 진행하였고, 일반 모드와는 달리 Tor도 Memdump 파일에서 웹 활동 흔적을 찾아 볼 수 있었다. 하지만 Memdump 파일은 디바이스 전원이 종료되지 않았다는 전제하에 분석이 가능하며, 사실 분석이 불가능에 가까울 것이다. 찾을 수 있는 데이터들은 다음과 같다.

6. 결론

인터넷이 나날이 발전하면서 수사관은 각 브라우저마다 특징을 알고 있어야 하며, Edge 브라우저의 경우에는 일반 모드에서의 흔적뿐만 아니라 시크릿 모드에서의 흔적도 메모리 덤프 파일 없이도 어렵지 않게 찾을 수 있을 만큼 데이터가 저장되었다. 하지만 Edge 브라우저를 제외한 Chrome, Whale, Tor 브라우저의 시크릿 모드는 일반 모드에 비해 흔적이 많이 남아 있지 않고, 메모리에 데이터를 저장하기 때문에 휘발성인 메모리로부터 그 흔적을 찾기 위해서는 디바이스의 전원이 종료되지 않아야 한다는 한계는 분명히 존재한다. 하지만 컴퓨터를 이용한 행위는 컴퓨터에 기록하지 않고선 이루어 수 없는 것이므로 RAM 부분 이외에서도 하드디스크의 가상메모리인 Pagefile.sys에서도 일부 메모리 데이터를 확인할 수 있고, 프로그램 등 의 파일명, 파일경로, 실행시간 등의 실행 정보를 알 수 있는 Prefetch, 또는 hiberfil.sys 파일, 윈도우 운영체제의 설정이나 정보를 알 수 있는 레지스트리, 로그 파일 등으로부터 데이터 정보 등 흔적을 발견할 수 있을 것이다.

분석한 웹 데이터들이 범죄행위에 대한 직접적인 증거가 아닌 정황증거일지 모르지만, 정황증거에 의해 중요한 사실을 추정 또는 추론이 가능하게 되므로 무시할 수는 없다. 향후, 디지털 기술의 발전과 함께 발전하는 안티 포렌식 기술에 대응하기 위해 포렌식 수사관들은 더 많은 노력이 필요할 것.

'Forensic > 논문리뷰' 카테고리의 다른 글

| [논문 리뷰] 손상된 ZIP 파일 복구 기법 (2) | 2022.06.22 |

|---|