728x90

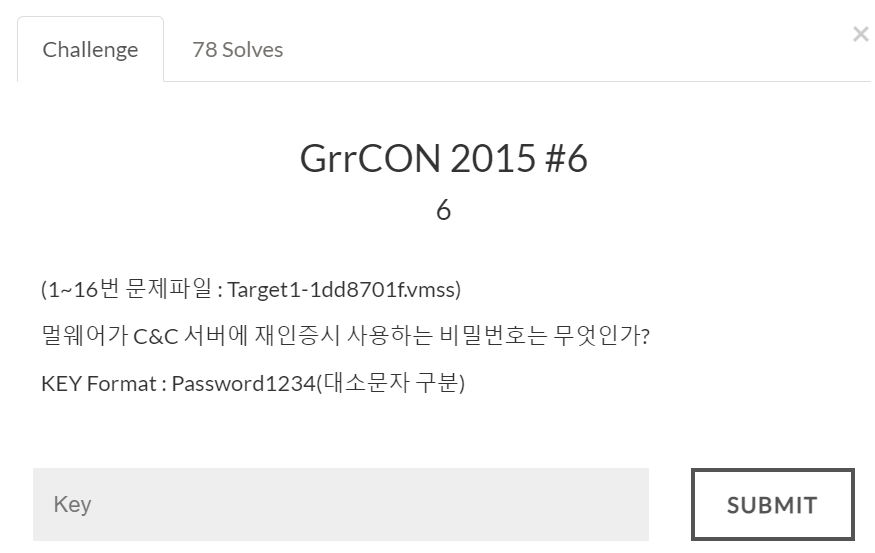

문제를 보겠습니다.

지금까지 분석을 했던 내용을 복습을 하자면, 비밀번호가 담긴 파일들은 이메일에 첨부되었던 파일, 인젝션 된 프로세스 등으로 분석대상을 좁힐 수 있고, C&C 서버는 일반적으로 감염된 좀비PC가 해커의 원하는 공격을 수행하도록 원격지에서 명령을 내리거나 악성코드를 제어하는 서버로 바이러스를 감염시키는 것은 인젝션된 프로세스라는 점을 볼 때, 5번에서 풀었던 프로세스 안에 비밀번호가 담겨 있을 가능성이 있다.

memdump 플러그인을 통해서 메모리 파일에 존재하는 iexplore.exe 파일을 추출하겠습니다.

volatility2.6.exe -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 memdump -p 2996 -D ./

추출된 것을 확인할 수 있었습니다.

복구된 프로세스를 strings 프로그램으로 알아보기 쉬운 문자열 형태로 바꿔봅시다.

strings.exe 2996.dmp > 2996.txt

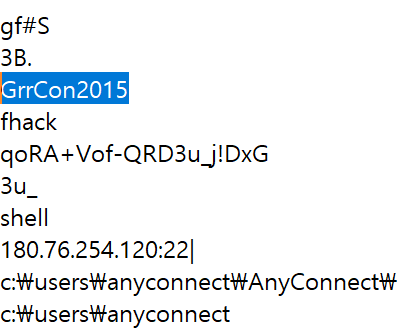

메모장이나 notepad++로 열어보게되면, 엄청난 데이터를 보게 되는데, 이 중에 비밀번호를 찾기란 불가능에 가깝습니다. 그래서 이때까지 분석했던 키워드를 보면 MrRobot, Any~.exe, Xtreme 등등 다양한 키워드가 있습니다. 그래서 검색을 하다보면 패스워드를 구할 수 있었습니다.

FLAG : GrrCon2015

728x90

'CTF-D > Memory' 카테고리의 다른 글

| [Memory] GrrCon 2015 #8 (0) | 2022.07.08 |

|---|---|

| [Memory] GrrCon 2015 #7 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #5 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #4 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #3 (0) | 2022.07.08 |