이번 시간에는 Forensic Season 1B에 있는 유출된 자료 거래 사건[1]에 대해서 풀이를 진행하겠습니다.

문제를 먼저 보도록 하겠습니다.

읽어보면 회사에서 내부 자료가 유출을 당했다. 그리고 경찰은 유출된 자료가 판매되고 있다는 신고를 받고, 판매자와 구매자를 잡으려고 했으나 증거가 부족하다. 그래서 구매자의 pc를 이미지 덤프를 하고 우리 회사에 의뢰를 맡겼으니 해결해주어야 한다.

간단하게 말해서 구매자의 집에 수상한 usb가 많이 발견되었다는 건 usb로 내부 자료를 유출했다고 의심이 든다. 그래서 연결된 usb를 찾아보자.

일단은 구글 드라이브에 저장되어 있는 문제 파일을 다운로드하도록 하자.

이렇게 생긴 압축파일을 하나 받을 것이다. 압축을 풀면 vmdk라는 확장자를 가진 가상 머신이 하나 존재한다.

그럼 압축을 풀어보자.

해당 vmdk 파일을 FTK Imager를 가지고 열어봅시다.

보면 파티션이 3개로 나뉘는 것을 볼 수 있는데, 우리가 유심히 봐야 하는 파티션은 Partition2입니다. 이유는 Partition1은 시스템 예약이 존재하는 파티션이고, Partition3은 Unrecognized file system이라고 적혀있다. 사진을 한번 보자.

그래서 우리는 Partition2를 통해서 문제를 풀어보도록 할 것입니다. 일단 usb를 연결했다는 로그를 보기 위해서 파일을 찾아야 하는데 로그를 보는 방법은 여러 가지가 존재합니다. 그중 우리는 레지스트리를 이용해서 usb 연결 기록을 보겠습니다.

구글링 결과 윈도우 운영체제에서는 USB를 연결할 시 "HKLM\SOFTWARE\Microsoft\Windows Portable Devices\Devices Note"에 기록이 남는다는 것을 확인하였고, SOFTWARE라는 하이브 파일을 찾기 위해선 "Windows\system32\config"에 가면 SOFTWARE라는 하이브 파일이 존재합니다.

(HKLM은 HKEY_LOCAL_MACHINE의 약자)

굳이 레지스트리를 바로 보면 될 거라고 생각하시는 분들이 있을 것입니다. 쉽게 설명을 드리자면 메모리에는 휘발성 메모리와 비휘발성 메모리가 존재하듯이 레지스트리도 휘발성입니다. 그래서 컴퓨터를 재부팅하면 사라진다는 특성을 가지고 Live System이라면 메모리를 바로 덤프를 떠서 Analysis(분석)를 하면 되지만, 우리는 Live System이 아닌 문제를 푸는 입장이기 때문에 레지스트리의 정보가 담긴 하이브 파일을 찾아서 정보를 확인해야 합니다. 그래서 우리는 하이브 파일을 찾는 것입니다. 괜한 얘기를 길게 했으니 문제를 바로 풀겠습니다.

SOFTWARE라는 하이브 파일이 필요한 이유는 HKLM\SOFTWARE이기 때문입니다. FTK Imager로 Windows\system32\config에 가봅시다.

SOFTWARE라는 하이브 파일이 존재하는 게 보이나요?? 물론 밑에 .LOG라고 적혀있는 파일이 보이는데 이건 백업용이라 신경을 안 쓰셔도 됩니다. 그래서 SOFTWARE를 Export 해봅시다.

이제 레지스트리 분석기로 열어서 "HKLM\SOFTWARE\Microsoft\Windows Portable Devices\Devices Note"

이 경로를 따라서 찾아가 봅시다.

이렇게 디바이스에 2개의 로그가 남아 있는데, 이 말은 즉, USB가 2개 연결이 되었다는 걸 확인할 수 있었다.

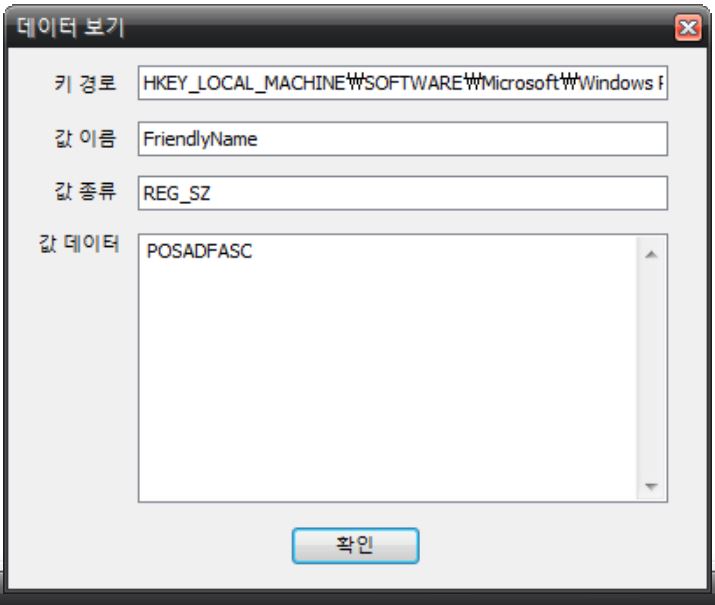

하나를 클릭해서 보니 FriendlyName이라는 장치 정보가 뜨는데 더블 클릭하면 정보를 상세히 볼 수 있다.

이렇게 정보가 상세히 나오는데 그중 우리가 봐야 하는 건 키 경로입니다.

저 부분은 장치 클래스 ID (Device Class Identifier)로써 펌웨어로부터 얻은 장치의 형식, 제조사명, 상품명, 버전을 가지고 만드는 ID로써 "Disk&Ven_{Vendor Name}&Prod_{Product Name}&Rev_{Version}" 형태를 띠고 있다. 한번 저 키 경로를 복사해서 가져오겠습니다. 더 궁금한 점이 있다면 --> 여기로 가셔서 보시면 됩니다. <참고 자료>

이 값인데, 제일 밑줄을 보면 DISK&VEX_{Vendor Name}& .....Rev_{Version}을 띄고있죠??

Vendor Name = SAMSUNG

Product Name = UFD

Version = 1100 입니다.

나머지 장치도 이렇게 확인을 해서 FLAG를 작성하시면 되는데 형식에 맞춰서 작성하시길 바랍니다!! 부족한 내용이 더 있다면 댓글 달아 주세요!!!

'CTF > N0named CTF' 카테고리의 다른 글

| [N0Named CTF - Write Up [B]] 유출된 자료 거래 사건 [3] (0) | 2021.09.20 |

|---|---|

| [N0Named CTF - Write Up[B]] 유출된 자료 거래 사건 [2] (0) | 2021.09.20 |

| [N0Named CTF - Write Up[A]] Infect (0) | 2021.09.04 |

| [N0Named CTF - Write Up[A]] 길에서 주어온 만두 (0) | 2021.08.31 |

| [N0Named CTF - Write Up[A]] 입사테스트 [1] (0) | 2021.08.29 |