문제를 보겠습니다.

문제의 파일로 Target1-1dd8701f.vmss 파일이 주어지는데, 이 중 vmss파일은 VMware Suspended State File의 약자로 가상 소프트웨어로 만들어진 파일. 즉, 가상 시스템이 일시적으로 중단된 상태일 때의 가상 시스템 상태를 저장합니다.

메모리 포렌식을 공부하기 전, volatility 도구를 설치해야 하는데, 설치 방법은 생략하겠습니다.

문제를 풀기 전, vmss 파일의 메모리 정보를 확인하기 위해 imageinfo를 사용했습니다.

volatility2.6.exe -f Target1-1dd8701f.vmss imageinfo

파일을 분석했을 때, Windows 7 운영체제에서 사용된 메모리로 보입니다.

다음, 어떤 프로그램들이 실행됐는지(실행되고 있는지)를 알기 위해 pslist 플러그인을 사용했습니다.

volatility2.6.exe -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 pslist

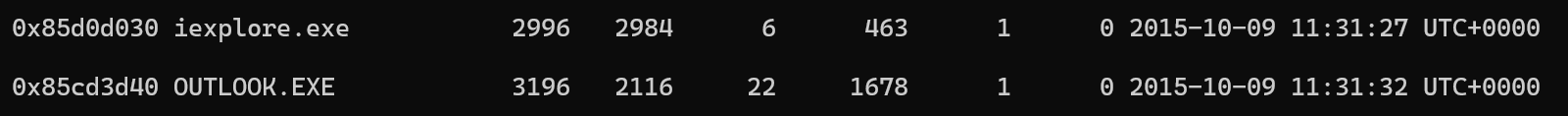

사용을 하고 난 후, 프로세스들이 나열될텐데 문제를 읽어 보시면 이상한 메일을 클릭한 것을 미루어보면 메일과 관련된 프로그램(프로세스)이 실행되고 있을 확률이 높다.

프로세스들을 살펴보니 OUTLOOK.EXE 프로그램이 실행중인걸 볼 수 있다.

OUTLOOK.EXE는 마이크로소프트에서 개발한 전자우편(메일) 프로그램이다. 만약 이 프로그램을 사용해서 직원들이 이상한 이메일을 받았으면 파일 내 이메일 주소가 존재할 것이다.

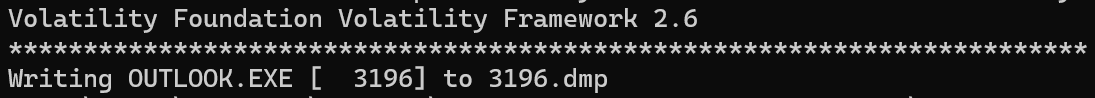

파일 분석을 하기 위해서는 덤프를 떠야하는데, volatility에는 많은 덤프 플러그인을 지원한다.

그 중 우리는 프로세스의 다양한 메모리 세그먼트에서 데이터를 추출하여 덤프를 떠야 하기 때문에 memdump 플러그인을 사용할 것이다. 이 플러그인을 사용하면 메모리 파일에 존재하는 OUTLOOK.EXE 파일을 복구할 수 있다.

volatility2.6.exe -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 memdump -p 3196 -D ./

정상적으로 파일이 추출된 것을 볼 수 있다.

파일이 저장되었으면 string 프로그램으로 의미 있는 문자열만 텍스트 파일에 따로 저장한다.

strings.exe 3196.dmp > 3196.txt

이제 복구된 파일 내용이 기록된 텍스트 파일을 메모장이나 notepad++을 사용해서 이상한 이메일이 있는지 확인을 해보았습니다.

텍스트 파일을 확인한 결과 프론트 데스크 직원이 Wellick에게 업데이트 파일을 다운로드 받으라는 이메일을 수신된 흔적을 볼 수 있다. 이메일명도 숫자를 영문처럼 보이게 작성해서 정상적인 이름이 아니란걸 알 수 있다.

FLAG : th3wh1t3r0s3@gmail.com

'CTF-D > Memory' 카테고리의 다른 글

| [Memory GrrCon 2015 #6 (0) | 2022.07.08 |

|---|---|

| [Memory] GrrCon 2015 #5 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #4 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #3 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #2 (0) | 2022.07.08 |