728x90

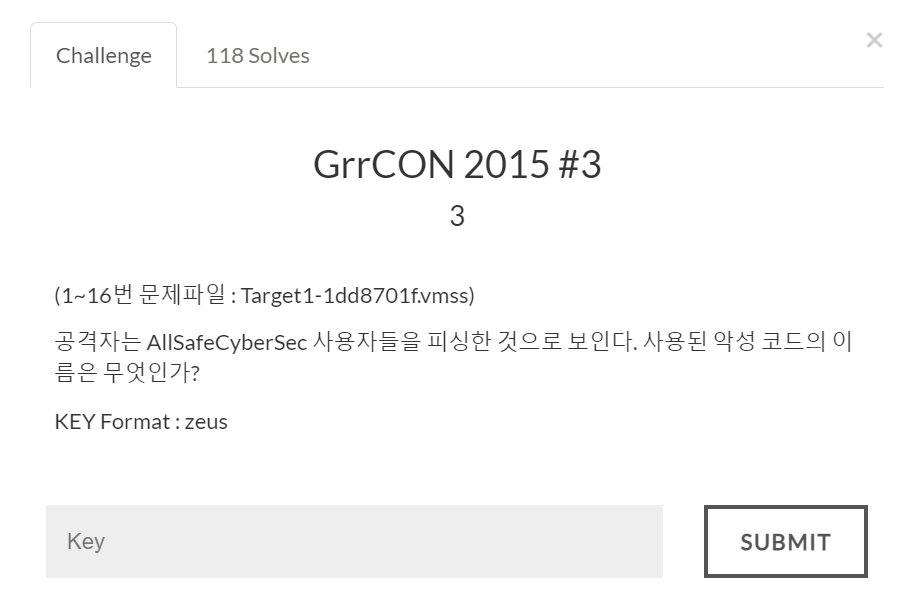

문제를 보겠습니다.

공격자가 피싱 공격에 성공한 정황을 미루어보면 2번 문제에서 봤던 AnyConnectInstaller.exe 파일이 피싱 공격에 사용된 것으로 보인다. filescan 플러그인을 사용해서 해당 파일이 저장 됐는지 확인을 해보겠습니다.

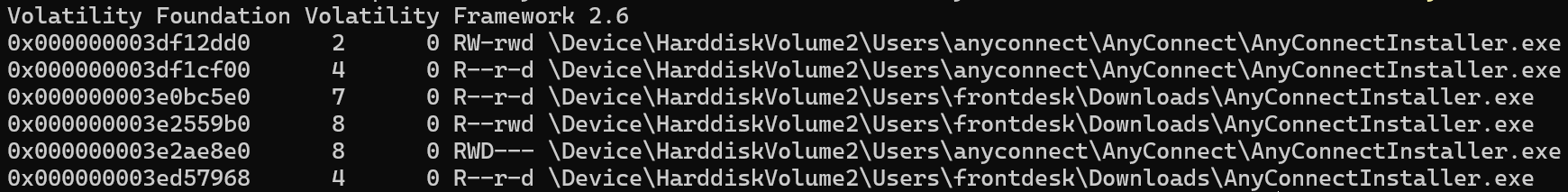

volatility2.6.exe -f Target1-1dd8701f.vmss --profile=Win7SP1x86_23418 filescan | findstr "AnyConnectInstaller.exe"

명령어를 보시면 | 와 findstr을 넣어줬는데, 저는 windows powershell에서 분석을 진행하고 있기 때문에 findstr로 문자열을 찾았습니다.

결과를 확인하면 AnyConnectInstaller.exe 파일이 저장된 흔적이 발견됩니다. 이제 dumpfiles 플러그인을 사용해서 파일을 복구하고 분석을 진행 해봅시다.

3df1cd00 오프셋에 있는 파일을 복구하면 2개의 파일이 추출됩니다.

복구된 파일이 악성코드인지 확인하기 위해서 VirusTotal에 파일을 던져봅시다.

악성코드가 확실한 것 같습니다?? XtremeRAT 바이러스가 백도어의 활동을 하는 바이러스입니다.

FLAG : XtremeRAT

728x90

'CTF-D > Memory' 카테고리의 다른 글

| [Memory GrrCon 2015 #6 (0) | 2022.07.08 |

|---|---|

| [Memory] GrrCon 2015 #5 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #4 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #2 (0) | 2022.07.08 |

| [Memory] GrrCon 2015 #1 (0) | 2022.07.08 |